一、實驗概述

網絡系統集成綜合實驗是網絡工程專業的重要實踐環節,旨在通過系列實驗培養學生設計、部署、配置和管理完整網絡系統的能力。本實驗作為系列中的第六部分,聚焦于網絡安全的基石之一——訪問控制列表(Access Control List, ACL)的配置,并將其置于網絡系統安裝與集成的整體框架中進行實踐。實驗不僅要求掌握ACL的命令行配置,更強調理解其在真實網絡拓撲中的戰略部署意義,以實現安全策略與網絡功能的有機集成。

二、實驗核心:訪問控制列表(ACL)配置詳解

訪問控制列表是一種基于包過濾的網絡安全技術,工作在路由器或三層交換機的接口上,通過分析數據包的源/目的IP地址、協議類型(如TCP、UDP、ICMP)及端口號等信息,決定數據包是“允許”通過還是“拒絕”通過,從而實現對網絡流量的精確控制。

- ACL類型與規則:

- 標準ACL:僅依據源IP地址進行過濾,編號范圍為1-99、1300-1999。配置簡單,但控制粒度較粗。

- 擴展ACL:可以依據源IP、目的IP、協議類型以及源/目的端口號進行過濾,編號范圍為100-199、2000-2699。控制精度高,是實施復雜安全策略的首選。

- 規則特點:ACL規則按順序自上而下匹配,一旦匹配成功即執行相應操作(permit或deny),且末尾隱含一條“拒絕所有”的規則。因此,規則的編寫順序至關重要。

- 關鍵配置步驟(以思科設備為例):

- 創建ACL:在全局配置模式下,使用

access-list [編號] [permit/deny] [參數]語句逐條定義規則。

- 應用ACL:在接口配置模式下,使用

ip access-group [編號] [in/out]命令將ACL綁定到特定接口的入方向或出方向。方向的選擇直接影響過濾效果。

- 驗證與診斷:使用

show access-lists查看ACL內容及匹配計數,使用show ip interface [接口]查看接口應用的ACL,利用匹配計數和調試命令進行排錯。

- 典型應用場景:

- 保護服務器區域:在連接服務器群的接口入方向應用擴展ACL,只允許特定IP地址訪問服務器的關鍵服務端口(如HTTP 80、SSH 22)。

- 限制網絡訪問:在連接外部網絡或特定部門的接口上應用ACL,禁止其對內部敏感子網或特定服務的訪問。

- 實現基本流量控制:通過限制P2P下載或視頻流端口,優化帶寬使用。

三、實驗整合:ACL在網絡系統安裝與集成中的部署

本實驗并非孤立地配置ACL,而是將其作為網絡系統集成的一個關鍵安全模塊。完整的實驗流程應包含:

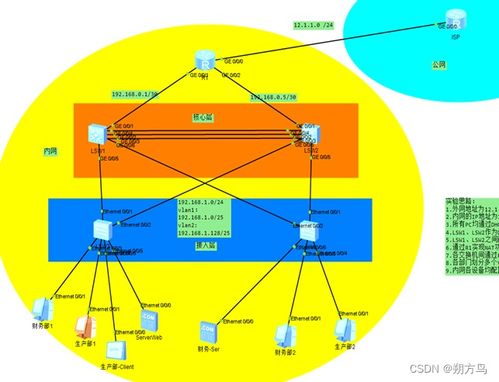

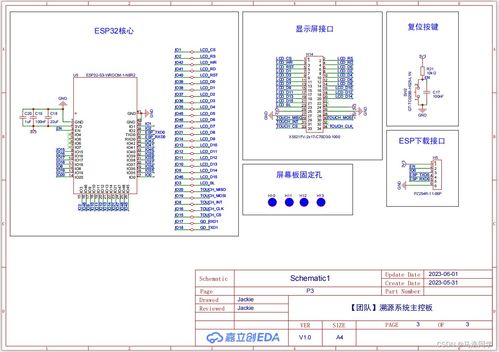

- 網絡系統規劃與安裝:根據實驗拓撲,完成路由器、交換機等網絡設備的物理連接與基礎IP地址規劃。為VLAN、服務器區、用戶區等分配網段,并配置路由協議(如靜態路由或OSPF)確保全網互通。這是ACL發揮作用的基礎平臺。

- 需求分析與ACL設計:基于模擬的“安全策略需求”(如:財務部服務器僅允許管理員網段訪問;禁止外部用戶ping核心設備;允許全體員工訪問互聯網Web但禁止特定娛樂網站),設計ACL的類型、編號、具體規則條目及其應用的接口與方向。繪制ACL部署示意圖。

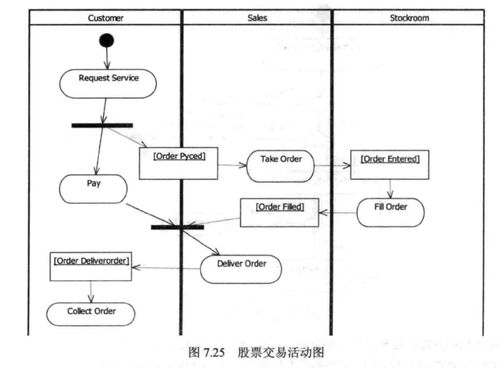

- 分步配置與集成測試:

- 在已實現互通的基礎網絡上,登錄相應網絡設備,進行ACL的創建與應用。

- 采用“配置-測試-驗證”的循環方法。例如,配置完一條ACL后,立即從受控源主機向目標發起訪問(如ping、telnet、HTTP請求),同時使用

show access-lists觀察匹配計數器是否增加,以驗證ACL是否按預期工作。

- 特別注意ACL對已有業務的影響,避免因配置錯誤導致網絡中斷。

- 系統聯調與文檔編制:在所有ACL配置完畢后,進行全面的連通性和安全性測試,確保安全策略得到貫徹,同時合法的業務訪問不受影響。詳細記錄網絡拓撲圖、IP地址規劃表、ACL配置清單、測試用例及結果,形成完整的實驗報告。

四、實驗與意義

通過本次綜合實驗,學生能夠深刻理解ACL不僅是幾條命令行,更是一種重要的網絡安全設計思想。它將抽象的“安全策略”轉化為設備上可執行的具體規則,是連接網絡邏輯設計與物理實現的關鍵橋梁。實驗強調了在網絡集成項目中,安全配置(如ACL)必須與地址規劃、路由交換配置同步考慮、協同部署,從而培養學生在復雜工程場景中解決實際問題的能力,為未來從事網絡規劃、運維與安全管理工作奠定堅實的實踐基礎。